Скачать вариант для печати: https://bit.ly/bel_rus

Автор ![[info]](https://tolik-punkoff.com/wp-content/plugins/lj-ljr-users/img/userinfo-ljr.gif) paperdaemon@ljr

paperdaemon@ljr

Репост отсюда http://lj.rossia.org/users/paperdaemon/2515298.html

Скачать вариант для печати: https://bit.ly/bel_rus

Автор ![[info]](https://tolik-punkoff.com/wp-content/plugins/lj-ljr-users/img/userinfo-ljr.gif) paperdaemon@ljr

paperdaemon@ljr

Репост отсюда http://lj.rossia.org/users/paperdaemon/2515298.html

На самом деле я искал перенаправление вывода сразу в два отдельных потока, но оказалось, что это не нужно, ибо задача сводилась к тому, чтобы отображать вывод некоей программы на экран и одновременно писать этот же вывод в log-файл.

В Linux нашлось готовое решение: команда tee

Команда tee делает следующее — берет переданный ей от другой команды или потока команд (pipe) вывод, пишет его в файл и одновременно выводит на stdout. Вывод на stdout можно переопределить дальше, например, устроить вывод на отдельный терминал, но об этом далее.

Общий синтаксис таков:

<команда>|tee [параметры] файл1 [файл2 файл3 ...]

где:

<команда> — любая команда оболочки Linux

| — обозначение перенаправления, вывод команды <команда> передается tee

файл1 [файл2 файл3 ...] — файлы, в которые необходимо вести запись.

ls | tee log.txt

Выведет список файлов текущего каталога на консоль и одновременно сохранит вывод в файл log.txt

Если добавить к команде tee параметр -a, то информация будет дозаписываться в указанные файлы. Без этого параметра файлы будут перезаписаны.

Чтобы не использовать какие-то команды, создадим тестовый скрипт tscript, десять раз выводящий на консоль случайное число:

#!/bin/bash

SEC=1

CTR=10

echo "Test script, write to STDOUT random number after $SEC sec."

while [ "$CTR" -ne 0 ];do

let "CTR=CTR-1"

printf '%x Number: %x\n' $CTR $RANDOM

sleep $SEC

done

echo "Complete!"

Теперь в каталоге со скриптом выполним:

./tscript | tee log.txt

На экран будут выведены случайные числа, они же будут в файле log.txt

./tscript | tee -a log.txt

Аналогично, только log-файл будет дополнен новыми случайными числами.

После команды tee, вывод можно перенаправить и дальше, например, можно совместить этот пример с выводом на другой терминал (копия):

./tscript | tee ./test.log >/dev/tty4

Можно пойти дальше и скрипт сделать автономным, «демонизировать» его, тогда можем, запустив следующую команду, или использовав ее в скрипте, освободить и/или текущую консоль или запускающий скрипт для дальнейших действий:

./tscript | tee ./test.log >/dev/tty4 &

Вывод на консоль четвертого терминала (tty4):

Вывод в test.log:

Test script, write to STDOUT random number after 1 sec.

9 Number: 2378

8 Number: 2cf9

7 Number: 132c

6 Number: 4a3c

5 Number: 6367

4 Number: 3384

3 Number: 5660

2 Number: 6655

1 Number: 6141

0 Number: 1870

Complete!

Кстати, обязательно загляните, там есть дополнительные примеры использования:

Команда, вы будете смеяться, очень простая:

tty

Результат работы на локальном терминале (с консоли, «с клавиатуры») и «без иксов»:

/dev/tty1

Эмуляторам терминала (из иксов или PuTTY), естественно, выделяется виртуальный терминал:

Иксы:

PuTTY:

В некоторых встраиваемых системах команда tty может не работать.

В переменную скрипта можно сохранить результат выполнения команды:

#!/bin/bash

CUR_TTY=`tty`

echo $CUR_TTY

Вывод (для первого случая):

/dev/tty1

В прошлом году писал заметку Делаем свое расширение для Firefox (копия), теперь краткая инструкция, как его обновить, если внесены изменения.

1. Правим код, не забываем изменить номер версии в manifest.json, добавляем нужные файлы, упаковываем в ZIP-архив, переименовываем файл в *.xpi

2. Идем на https://addons.mozilla.org/ru/developers, жмем большую кнопку Отправить или управлять расширениями, логинимся.

3. Жмем в верхнем меню Мои дополнения, проваливаемся сюда:

Жмем Новая версия.

4. Загружаем файл дополнения кнопкой Выбрать файл…

У меня проверка прошла с первого раза.

5. Далее попадаем сюда:

Нас спрашивают, не использовали ли мы обфускаторы кода. Мы не использовали, если была использована библиотека jquery-?.?.?.min.js, чей код ужат, чтоб занимал меньше места — ничего страшного, Мозилла автоматом определяет, что используется известная версия библиотеки. Жмем Продолжить, попадаем на страничку, где можно ввести описание изменений (видно всем пользователям) и комментарий для проверяющих.

Одобрение, видимо из-за небольших изменений в дополнении, пришло практически моментально, похоже, в автоматическом режиме.

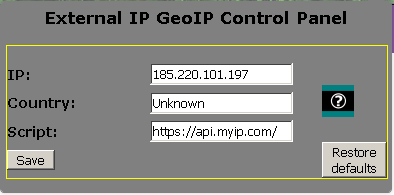

В прошлом году сделал вот такое вот дополнение для Firefox (копия) и обнаружился в нем досадный баг.

Если IP не был известен сайту https://api.myip.com/, то он, в качестве кода страны, возвращал XX, а для этого кода в плагине не было иконки, соответственно, на панели браузера кнопка оставалась без иконки, и в панели самого плагина иконка не отображалась.

Исправил.

Прямая ссылка: https://youtu.be/ZHJYBrUMSgA

Че-то меня опять на малоизвестный карельский панк потянуло…

1. Жмем по пустому месту в панели задач, идем в Свойства

2. Переключаемся на вкладку Меню «Пуск» и снимаем галочку Хранить и отображать список недавно открывшихся элементов в меню «Пуск» и на панели задач

3. Можно также добавить в Реестр следующий параметр (сохранить следующий код в файл с расширением .reg и запустить):

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoRecentDocsMenu"=dword:00000001

Это отключит меню «Последние файлы» и заблокирует вышеупомянутую галочку

4. Можно еще сходить в C:\Users\<имя пользователя>\Recent\ и подчистить там лишние ярлыки.

Блядь, слово, как же вы заебали со своим словом! Поймите, пока еще ебаные биологические телесные твари! Пока вы, свиньи поросячьи, не научились оцифровывать сознание, то слова для вас — хуйня вторичная. И весь ваш толерастический «харассмент», «скрепы», «копирайт», «хате спеечь», «отрицание холокоста», ну подставьте сами, какой там накопилось подобной хуйни, именно что хуйня! Из за которой вы подаете в суд и сажаете людей в тюрьму, а вот это уже цензура называется.

Если вас сука руками и ногами пиздят (а так же подручными предметами), вы можете убить, выебать, выебать труп и убить, убить, а потом выебать труп, или сначала выебать будущий труп, потом его прототип, потом труп реальный.

Когда случилась прямая самозащита, т.е. на вас реально кто-то напал, тут все средства хороши. Главное выжить, и желательно отмстить!

Если словами — заткните уши, не читайте, пошлите нахуй, скажите, «да сам ты такой» и идите делать дела.

Иначе вы сами мразь, фашист, ублюдок и хуйло. Вас надо убить!

Как то так, ХОЙ!

Скачет по крышам старик Холмогорий…

Shit Родины.

Favicon (от FAVorite ICON) называют иконку, отображающуюся на вкладке (или в окне, зависит от браузера) с открытым сайтом.

Вот на моем пока стандартная иконка WordPress:

Делаем свою.

Изначально для favicon был предусмотрен только один формат ICO, однако, современные браузеры поддерживают и другие форматы.

PNG: десктопные браузеры (Chrome, Safari, Firefox, Opera, Internet Explorer 11 и некоторые другие), а также браузеры для Android.

GIF: Chrome, Safari, Firefox, Opera

Анимированный GIF: Firefox, Opera. Однако, использовать анимированный GIF не рекомендуется — будет мельтешить и надоедать, да и это не самый легкий формат для картинок.

SVG (векторные изображения): Safari

Преимущество формата ICO в том, что иконка позволяет в одном файле хранить изображения разных размеров (с разным разрешением), также рекомендуется делать файл ICO для совместимости со старыми версиями браузеров. Еще формат ICO рекомендует Google и Яндекс, они выводят иконку в поисковой выдаче рядом с заголовком сайта.

Если сравнивать с иконками для своего приложения под Windows (копия) у favicon рекомендуемых расширений целый зоопарк, хотя изначально предусматривалось только разрешение 16x16.

Десктопные браузеры:

— 16x16

— 32x32

— 48x48

Устройства на Android (в зависимости от разрешения экрана и количества точек на дюйм):

— 36x36

— 48x48

— 72x72

— 96x96

— 144x144

— 192x192

Устройства Apple:

— от 57x57 до 76x76

Устройства Apple с дисплеем Retina:

— от 114x114 до 180x180

Однако, городить огород из кучи картинок разного разрешения не надо, достаточно создать несколько с максимальным расширением под разные устройства и браузеры. В теории устройства сами должны масштабировать картинку из большей в меньшую, если понадобится.

Wordpress запрашивает у пользователя PNG с расширением 512x512, сохраняет его и дополнительно генерирует картинки со следующими разрешениями: 32x32, 150x150, 180x180, 192x192, 270x270, 300x300. Причем, в коде страницы прописываются сначала файлы с разрешением 32x32 и 192x192 (для десктопных и андроидных браузеров соответственно), потом 180x180 как иконка для девайсов от Apple и иконка 270x270 для использования в качестве закрепленной иконки в плиточном интерфейсе Windows 8.1

Для начала понадобится какое-нибудь изображение, лучше всего квадратное, в смысле в квадрат вписывающееся. Я не долго думая, просто взял любимый векторный редактор и нарисовал простенький логотип для иконки, пока размером 512×512. Впрочем, пока готовишь изображение, размер не особо важен, наоборот, чем больше, тем лучше, особенно, если работаешь в растре. Векторному редактору-то фиолетово, он выходное изображение может в любом разрешении без проблем создать.

Для современных версий движка WordPress на моменте создания изображения все сложности практически и заканчиваются:

Favicon в WordPress

К сожалению, WordPress не умеет генерировать иконку в формате ICO, но это легко исправить. Таковую иконку легко собрать вручную, или же сгенерировать с помощью генератора favicon’ов (онлайн).

Есть, например, такой вот генератор favicon: https://realfavicongenerator.net/. Он генерирует иконки сразу на все случаи жизни: для десктопных браузеров и поисковиков, для кнопки сайта в iOS, иконку сайта для Android Chrome, иконку для плиточного интерфейса Windows 8.1 и 10, и даже векторную иконку для Safari (MacOS). В процессе генерации можно покрутить разные параметры для каждого случая в отдельности (размер, цвет фона и т.д.)

В конце вы получаете архив с иконками, вебманифест сайта для Android-устройств, browserconfig.xml для IE11 (Win 8.1) и Edge (Win 10), а такжe HTML-код, который необходимо вставить в секцию <head></head> на страницы сайта:

<link rel="apple-touch-icon" sizes="180x180" href="/apple-touch-icon.png">

<link rel="icon" type="image/png" sizes="32x32" href="/favicon-32x32.png">

<link rel="icon" type="image/png" sizes="16x16" href="/favicon-16x16.png">

<link rel="manifest" href="/site.webmanifest">

<link rel="mask-icon" href="/safari-pinned-tab.svg" color="#5bbad5">

<meta name="msapplication-TileColor" content="#000000">

<meta name="theme-color" content="#ffffff">

Постараюсь описать «на все случаи жизни». Пусть изображения (кроме ICO) будут находиться в /img/icons (измените путь на ваш).

Современные десктопные браузеры (с поддержкой PNG):

1. Экспортируем исходное изображение как PNG с разрешениями 16x16, 32x32, 48x48 и именами, пусть fi-16x16.png, fi-32x32.png, fi-48x48.png

2. В секции <head></head> прописываем теги:

<link rel="icon" type="image/png" sizes="48x48" href="/img/icons/fi-48x48.png">

<link rel="icon" type="image/png" sizes="32x32" href="/img/icons/fi-32x32.png">

<link rel="icon" type="image/png" sizes="16x16" href="/img/icons/fi-16x16.png">

3. Заливаем файлы на сайт. Далее не буду упоминать, что все теги прописываются в <head></head>, а файлы надо не забыть залить на сайт 🙂

Интересно, что автоматический генератор favicon и движок WordPress игнорируют разрешение 48x48. Почему так я не совсем понял, если у кого-то есть соображения на сей счет, высказывайтесь в комментариях.

Классический favicon.ico для поддержки устаревших браузеров и для поисковиков:

По идее, современные браузеры тоже должны поддерживать формат ICO, так что можно пропустить предыдущий пункт, хотя я перестраховался и оставил его.

1. Экспортируем исходное изображение как PNG с разрешениями 16x16, 32x32, 48x48

2. Далее потребуется инструмент для сборки иконки icon sushi Копия

3. Открываем все нужные изображения (File —> Open…)

4. Выделяем их в окне программы.

5. Сохраняем иконку (File —> Save as Multiple Icon) под именем favicon.ico

6. Заливаем ее в корень сайта.

7. Добавляем теги:

<link rel=”shortcut icon” href=”/favicon.ico” type=”image/x-icon”>

<link rel=”icon” href=”/favicon.ico” type=”image/x-icon”>

Для WordPress добавляем в раздел между тегами <head></head> файла header.php текущей темы (Внешний вид —> Редактор тем, в Редакторе ищем файл header.php) следующий код:

<link rel=”shortcut icon” href=”<?php echo get_site_url(); ?>/favicon.ico” />

<link rel=”icon” href=”<?php echo get_site_url(); ?>/favicon.ico” />

Остальные устройства

1. Манифест? А? Что? Зачем?

2. Пишем правильный манифест для сайта

3. get_site_url()

4. Favicon сегодня: форматы, поддержка, автоматизация (копия)

5. Как сделать фавикон для сайта

Но мы запасливые.

Сегодня переустанавливал клиентам винды, ставил бесплатный Foxit PDF Reader, и с удивлением обнаружил, что в новых версиях из комплекта софтины пропала возможность создавать PDF плагинами для Word и Excel, также пропал и PDF-принтер.

Видимо их профессиональная программа Phantom хреново продавалась. И Foxit на этой почве скурвился.

Со злости я даже хотел расковырять инсталлятор и выдернуть оттуда принтер. Но решил лицензионное соглашение не поломать, а перепрыгнуть.

Лицензионное соглашение не мешает распространять старые версии, с принтером, креатором и прочими свистелками. Тем более, что программа работает на XP, и, скорее всего, я выпущу небольшой ролик для развития темы (PDF, DJVU и FB в Windows XP).

А пока нате вам.

Ты ментопланетянин — причина наших бед.

Неделя инвентаризации продолжается, так что настало время поговорить и о тестировании устройств на битые сектора под Linux.

Естественно, все команды выполняются от root или через sudo.

badblocks -v /dev/sdc2 >/tmp/badsect.txt

где:

-v — подробный вывод информации о процессе. Правда слово «подробный» здесь некоторое преувеличение. В процессе вывод будет такой:

Checking blocks 0 to 1805311

Checking for bad blocks (read-only test):

Но, без ключа -v программа будет молчать, как партизан на допросе.

/dev/sdc2 — раздел, который необходимо проверить.

/tmp/badsect.txt — куда выводить список bad-секторов.

Программка стандартная (входит в пакет e2fsprogs), так что в неурезанных дистрибутивах есть.

Служебные сообщения она выводит на stderr, так что «наблюдать» за процессом перенаправление вывода в файл не помешает

Если после окончания работы утилиты вывод такой, то все OK, битых секторов нет:

Checking blocks 0 to 1805311

Checking for bad blocks (read-only test): done

Pass completed, 0 bad blocks found. (0/0/0 errors)

Примечание: Если у вас только консоль, посмотреть список разделов можно командой

ls /dev/sd*

Вывод:

/dev/sda /dev/sdb /dev/sdb1 /dev/sdb2 /dev/sdc /dev/sdc1 /dev/sdc2

Или через fdisk:

fdisk -l

Чтобы ОС не могла записать данные в битый сектор.

Примечание: способ работает только на ext файловых системах (ext2, ext3, ext4)

e2fsck -l /tmp/badsect.txt /dev/sdc2

где:

-l взять список bad-блоков из файла и пометить их.

/tmp/badsect.txt — файл со списком bad-секторов

/dev/sdc2 — раздел, с которым надо работать.

Плюсы:

+ способ работает почти во всех линуксах

Минусы:

— работает только на линуксовых файловых системах (fsck не понимает ключ -l)

— если битых секторов слишком много, проще выкинуть винчестер e2fsck начинает писать, что сектор находится «вне диапазона» и не метит его.

Внимание! Никогда, слышите, никогда так не делайте! Начав сыпаться, жесткий диск может крякнуть в любой момент, проще (и дешевле, если у вас на харде что-то кроме котофото из интернетов) купить новый хард. Меня заставили под пытками. Мне пришлось, т.к. HDD был от древнего квадраттера, работающего на линухе, и HDD требовался IDE-шный, который сейчас хрен найдешь (да, для работы я не делюсь своими IDE HDD, я жадный).

Так вот, если битые сектора кучкуются в начале или в конце жесткого диска, то возможно, глюк оттуда не расползется, так что часть с битыми секторами можно просто отрезать и пометить в gparted как unformatted

Но никогда так не делайте. Я предупреждал.

Заметка из серии «не пролюбилось шоб» и «шоб все знали, где искать». На работе астрологи бухгалтерия объявила неделю инвентаризации и, соответственно, тестирования железа. Поскольку добровольные и недобровольные помощники меня читают, пусть висит тут.

Утилита уже пожилая, но лучше еще никто не придумал. И она запускается и нормально работает из Windows PE, что на базе XP, что на базе Windows 7

Для удобства утилита упакована в RAR SFX-архив (мало ли кто будет качать на машину без установленных архиваторов)

Последняя официальная версия. Минус — на системах x64 не работает, только x86.

Скачать Victoria 4.46b с Mega.NZ (RAR SFX)

Пропатченная белорусскими умельцами версия. Один из плюсов — работает на x64 системах (но в режиме API). На x86 в т.ч. на XP и XP PE тоже работает. Минус (относительный) — показывает график вместо привычной карты диска.

Список исправлений в версии 4.47:

1) возможен запуск на x64 виндах (доступен только режим API)

2) процесс сканирования не останавливается в случайных местах

3) возможно случайное сканирование на дисках более 1TB

4) можно свободно сворачивать окно программы не боясь за процесс сканирования (даже рекомендую сворачивать окно)

5) возможно сканирование за один проход дисков более 1TB (визуальное отображение секторов при этом отключается)

6) ругательства на драйвер PortTalk теперь производятся в лог

————————————

E-mail: syshwid@gmail.com

Попался в руки раритетный смартфон на Symbian 3 Nokia 700. После запуска телефона, через некоторое время отваливалась регистрация сим-карты, а также криво работал WiFi, подключаясь, но показывая, что подключение ограничено. Правда, как позже выяснилось, проблема прошивкой не решилась, скорее всего, она хардверная.

Тем не менее, на allnokia.ru инструкция по прошивке какая-то сумбурная, некоторые детали не учтены или опущены. Надо долго копаться в форуме, чтоб не материться потом целый день. Или инструкция старая, и написана для Windows XP. В общем, напишу свою по мотивам.

1. Дата-кабель (обычный micro-USB)

2. Зарядить батарею по полной!

3. Компютер с Windows. Я прошивал под Windows 7 x64, с чем, возможно, были связаны некоторые сложности.

1. Делаем контрольную точку восстановления системы (на данном этапе очень желательно, но некритично)

2. Ставим оригинальный Nokia Software Updater (NSU) Копия. В процессе установки он попытается скачать, но не сможет Microsoft Visual C 2005 Redistributable, но оно и не надо. Продолжаем установку. Все остальное, по состоянию на июль 2020 г. все еще на своих местах, либо у него внутри.

По окончанию установки вводим любое имя и забываем про эту софтину на веки вечные. Запускать ее не надо, у меня без нее падал со странными глюками прошивальщик. По всей вероятности, в прошивальщике как раз были какие-то протухшие драйвера. Впрочем, некоторые пишут, что все ровно наоборот, и у кого-то прошивальщик не работает при установленном (и даже не запущенном) NSU. Если так, то откатываемся на контрольную точку и пропускаем этот пункт.

Ну и еще один аргумент к желательности контрольной точки в том, что установщик NSU оставляет в системе кучу не всегда нужных программ и драйверов, так что при разовой прошивке удобно все это одним махом откатить, а не сидеть полчаса в Панели управления.

3. Делаем еще одну контрольную точку восстановления системы. На этот раз ОБЯЗАТЕЛЬНО! Почему? Потому что дальше будем ставить прошивальшик, который отличается неплохой работой, но жутко кривым установщиком, так что если что-то пойдет не так, откатываемся к контрольной точке.

4. Рекомендую на время установки прошивальшика и самого процесса прошивки выключить антивирус. Ничего страшного нет, а вот ложное срабатывание, которое все покрашит, и/или превратит телефон в кирпич не нужно.

5. Ставим прошивальщик Phoenix. На форуме Allnokia оказался целый зоопарк Phoenix’ов, но для Nokia 700 подходит только Phoenix_Service_Software_2012.04.003.47798, причем то, что подходит только он, пришлось искать в глубинах форума. А ссылка на форуме на нужный Phoenix оказалась битой. Еле нашел.

Устанавливается он, обычно штатно (запускаем инсталлер, нажимаем Next), а вот сносится или переустанавливается хреново, для того и точка восстановления сделана. Если при удалении Phoenix зависнет Microsoft Installer — единственный нормальный способ его удалить, это откатиться на заранее созданную точку восстановления. Если этого не сделать, то при повторной установке Microsoft Installer опять зависнет.

Есть способ таки установить Phoenix и в этом случае, но он не очень правильный

— Запускаем установку и ждем, пока она застопорится.

— Вызываем диспетчер задач и переключаемся на вкладку Процессы

— Сортируем процессы по именам, находим msiexec.exe (их должно быть несколько)

— Ждем, пока их активность не прекратится окончательно. В колонке ЦП напротив msiexec.exe должны, как минимум 10 минут висеть ноли.

— Начинаем завершать процессы msiexec.exe. Когда установшик отругается, что не смог скопировать какую-то библиотеку в C:\Windows, он завершится. На самом деле Phoenix будет установлен.

6. Качаем прошивку. Официальную можно скачать отсюда или отсюда. Устанавливаем (распаковываем) ее в C:\Program Files (x86)\Nokia\Phoenix\Products\. После распаковки в папке должна образоваться подпапка RM-670

Подробное описание прошивки с картинками под катом

01-Nokia_Belle_FP2_Valexx_Nokia700.exe — не пробовал, подробное описание мода выводится при распаковке прошивки.

02-113.010.1506_Belle_FP2_by_DSV_doma.exe — минималистичная альтернативная прошивка. Убраны офисы, попугайские обои, иконки в меню разложены по папочкам, т.о. меню влезает на один экран.

03-v113.010.1506_Belle_FP2_LEBED_S_V_SERIX74.exe — прошивка с альтернативным оформлением.

Архив с альтернативными прошивками

1. Nokia Software Updater For Retail 4.3.2

— С Allnokia

— Копия на Mega.NZ

2.Phoenix Service Software 2012.04.003.47798

3. Официальная прошивка:

— С Allnokia

— Копия на Mega.NZ

А ведь если перевести аббревиатуру SJW на русский язык, она станет гораздо ближе к истиной сути.

SJW == ВСС.

Воины СС, ага, ага.

Преамбула, или минутка негодования

Вызвали сегодня к старым клиентам с симптомами, мол новый мальчик от провайдера приходил, нам что-то обновил, в черной коробочке покопался и теперь ничего не работает. «Черная коробочка» — это и есть тот самый DIR-300. С 2011-го «черная коробочка» нареканий не вызывала. Приезжаю, действительно вижу, что ничего не работает, да еще и пароль на вход в админку поменян. Фигня война, сбрасываю к заводским настройкам, захожу в админку роутера и вижу ЛЮТЕЙШИЙ ПИЗДЕЦ, ад и Израиль, крипоту почище Сайлент Хилла.

Сраный хипстер из провайдера действительно обновил прошивку, и, что самое ужасное, в прошивку оказались внедрены бэкдоры (официально «дополнительные сервисы») от главных спамеров, доставщиков гнилой шавермы и рабовладельцев Роисси. Да, не поверите — страшный сон любого админа, теперь не только Яндекс.Браузер, который пытается всеми правдами и неправдами пролезть на десктоп, но и Яндекс.Бэкдор в роутере.

Чуть челюсть не отвалилась. Это ж до какой ручки дошла когда-то уважаемая компания DLink, что связалась с Яндекс.Спамом? Но это полбеды. Яндекс.Скам еще и мешал нормальной работе роутера.

Выдал я такое, что дохлый основатель Хуяндекса завертелся в гробу, и принялся откатывать все назад. Слава Ктулху и Великим Древним, что я компьютерный Плюшкин, и таки нашлась у меня нормальная прошивка, сделанная до того, как DLink продался Яндекс.Сволочам.

Откатил, все заработало.

Яндекс.Спам, Яндекс.Срам, Яндекс.Дерьмо, Яндекс.Хуесосы.

Чтоб вы все нахуй сдохли, суки.

DIR-300A_C1

Заодно уж и мастер настройки DLink Click’n’Connect с оригинального диска

Ох, и задолбался же я его искать. Пусть теперь тут лежит, мало ли еще кому понадобится.